Illustreret Bunkers guide til digital sikkerhed

Den teknologi, vi omgiver os med i hverdagen, byder på uendelige muligheder.

Med få klik kan vi opsøge flere hundrede år gamle tekster, reportere direkte fra ethvert givent sted eller følge en pressekonference på den anden side af kloden. Men sammen med fordelene bringer teknologien også en række udfordringer. En af dem er spørgsmålet om digital overvågning.

Det digitale samfund gør det muligt for nationale sikkerhedstjenester, magtfulde tech-virksomheder og ondsindede hackere i højere og højere grad at følge med i vores gøren og laden.

Overvågningen er problematisk i almindelighed, men i særdeleshed for de mere kritiske aktører i samfundet; politisk opposition, menneskerettighedsforkæmpere og ikke mindst journalister.

I en journalistisk sammenhæng handler digital sikkerhed om at beskytte information fra ikke-autoriseret adgang. Det kan være det journalistiske produkt du arbejder på, den research du laver, kommunikationen med dine kilder, deres identitet og (i visse tilfælde) din egen identitet.

I takt med at journalister i højere grad benytter sig af internetplatforme og digital kommunikation, er det nødvendigt, at vi udvikler vores forståelse for det værktøj, vi benytter os af, forbedrer vores omgang med det og begynder at styrke vores sikkerhed allerede i dag.

Derfor vil vi i denne guide give dig et indblik i nogle af de datasikkerhedsudfordringer du til daglig kan møde, samt præsentere en række enkle redskaber til at forbedre din digitale sikkerhed.

Forestil dig, at du åbner din e-mail indbakke, og du har modtaget en mail fra en anonym afsender. Vedkommende tilbyder at dele en række dokumenter med informationer af enorm international betydning. Kilden beder om beskyttelse og en høj grad af sikkerhed.

Du er godt nok superbruger i Microsoft Office, men du har ingen erfaring med krypteret kommunikation. Selv om kilden sender dig en guide, virker projektet uoverskueligt og inden længe lægger du sagen på hylden. Historien er sikkert ikke så vigtig alligevel.

Det var sådan det skete for Glenn Greenwald, journalist for The Guardian, da han i 2012 blev kontaktet af en anonym kilde. Der skulle gå seks måneder inden han, på opfordring fra sin kollega Laura Poitras, besluttede sig for at møde kilden personligt, på et hotelværelse i Hong Kong: den 29-årige NSA-agent Edward Snowden. (Læs historien her.)

Snowdens afsløringer om den amerikanske sikkerhedstjeneste NSAs massive overvågning af verdenssamfundet var en af de største historier i 2013, og var med til at tydeliggøre nogle af de udfordringer det højteknologiske informationssamfund byder på.

Historien om kontakten mellem Greenwald og Snowden er desuden et fint eksempel på behovet for sikker omgang med vores færden på det digitale plan.

Som journalister har vi en professionel forpligtelse i at beskytte vores kilder, især når det gælder udveksling af følsom eller potentielt inkriminerende information. Derfor er krypteret kommunikation uvurderligt, særligt i arbejdet med kritisk eller undersøgende journalistik.

END-TO-END KRYPTERING

End-to-end kryptering (E2E) fungerer ved, at en besked gøres ulæselig før den afsendes, og først gøres læselig igen, når den ankommer til den tiltænkte modtager.

Det betyder i princippet, at ingen tredje person kan “lytte med”, hverken nationale efterretningstjenester eller udviklerne af kommunikationsplatformen.

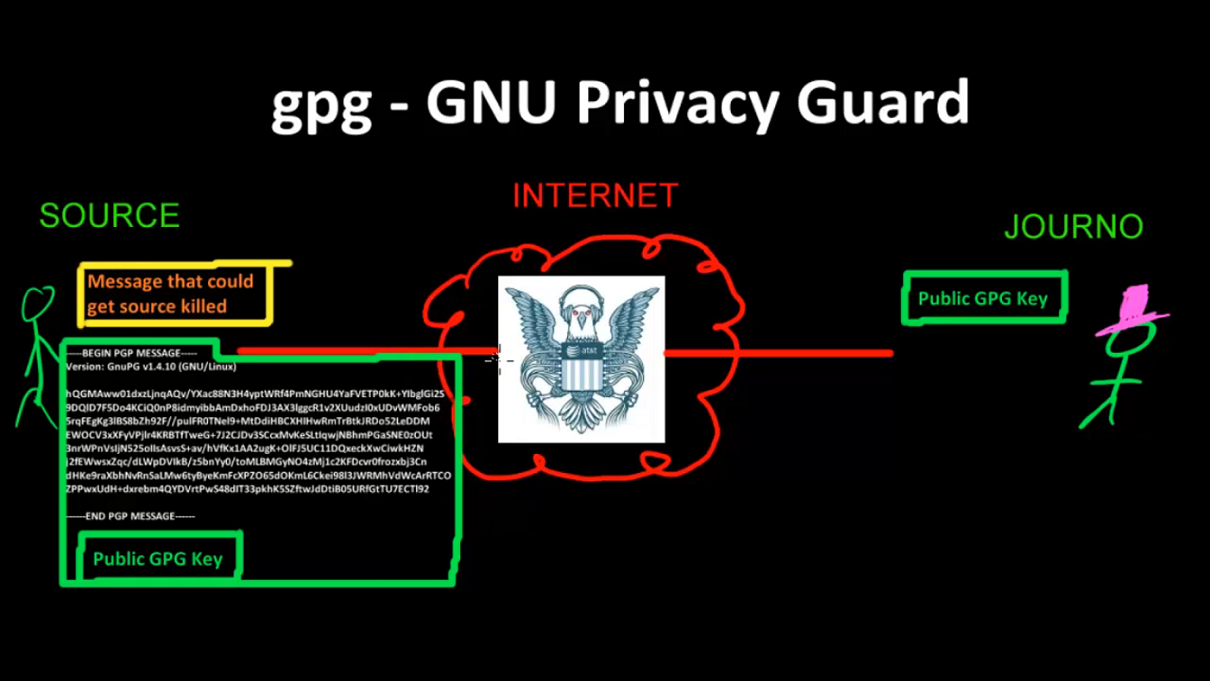

(Screenshot fra Snowdens guide til GPG-kryptering – den meget lidt brugervenlige video kan ses her)

I tilfældet Snowden-Greenwald gjaldt det brugen af GPG-kryptering, en krypteringsform, der stadig er et standardelement i den digitale værktøjskasse.

Alligevel bliver den af nogle datasikkerhedseksperter udskældt for sin manglende brugervenlighed.

Siden 2013 er end-to-end-krypteret kommunikation blevet langt mere tilgængeligt for almindelige brugere. En række virksomheder har udviklet programmer, der gør det muligt at kommunikere sikkert. En af disse er chat-appen Signal.

SIGNAL

‘Signal’ er en gratis og open-source smartphone-app, der tilbyder end-to-end krypteret kommunikation med gruppechats, online opkald, fildeling og endda brug af GIFs. Brugeren kan desuden indstille beskeder til at ‘selvdestruere’ efter en given tidsbegrænsning.

Signal fungerer på samme måde som Messenger eller WhatsApp, men er tilknyttet dit telefonnummer, istedet for din Facebook-profil.

Appen tager få minutter at installere og sætte op, og kan findes på Google Play Store for Android-devices og App Store for Apple-devices.

Guide til installation og brug af Signal findes her til iPhone og her til Android.

Når man surfer på nettet, efterlader man spor, ens færdsel registreres. Selvom det foregår usynligt, kan man se det ske. Du har måske selv oplevet det.

Du har i løbet af ugen kigget på den nye krimi fra Jussi Adler Olsen og tjekket priserne hos din internetforhandler.

En dag begynder bogen at dukke op som en reklame på din Facebook-væg.

Det der er i spil her, er det, digitale sikkerhedseksperter kalder for ‘browser fingerprinting’.

FINGERPRINTING

Når man loader en internetside, udveksles en række informationer automatisk.

Med de indsamlede informationer kan siden analysere browseren, for at finde ud af en række faktorer, eks.hvilket styresystem man bruger, hvilket sprog ens browser er sat til, hvilken tidszone man befinder sig i, hvilke andre sider man har besøgt, og meget mere. På baggrund af den information kan siden i de fleste tilfælde opbygge en unik profil, et såkaldt ‘fingerprint’, som kan bruges til at identificere en person.

(Er din browser unik og identificerbar? Test den her eller her!)

Ved hjælp af ‘cookies’ og ‘trackers’, spores din internettrafik på tværs af hjemmesider. Information om din færdsel og dine vaner på internettet er naturligvis interessant for annoncører, der eks. vil sælge dig den nyeste krimi af Jussi Adler Olsen.

‘Fingerprinting’ og ‘tracking’ er meget præcise metoder til at identificere og følge internetbrugere. De bruges på mange hjemmesider, og er generelt set svære at omgå. Alligevel er det muligt delvist at modvirke det.

Browserudvidelse: PRIVACY BADGER

Browserudvidelsen ‘Privacy Badger’ er lavet som et værn imod ‘tracking’ og ‘fingerprinting’.

Imens du surfer samler den information om de forskellige ‘cookies’ og ‘trackers’ du møder, og finder frem til hvilke, der forfølger dig. På den baggrund udvikler den en personlig sikkerhedsstrategi, der blokerer de mest relevante ‘cookies’ og ‘trackers’.

Find Firefox-udvidelsen her eller Chrome-udvidelsen her

Når man besøger en hjemmeside, sender en mail, eller på anden måde danner forbindelse til en anden server, afslører man desuden sin IP-adresse. IP-adressen er det mærkat, der bruges til at identificere enhver netværksenhed.

Ved hjælp af IP-adressen kan din færden på internettet spores direkte tilbage til dig.

Et af de stærkeste værktøjer imod ‘fingerprinting’, og IP-tracking, er at benytte sig af ‘Tor-browser’.

Internet-browser: TOR BROWSER

Tor Browser er en internetbrowser særligt udviklet til at anonymisere sin internettrafik.

Når man surfer på en almindelig browser (Firefox, Chrome, Safari, m.v.), bevæger datastrømmen sig direkte mellem din browser og den hjemmeside du besøger. På den måde kan din internetudbyder, hjemmesidens administratorer, eller andre personer på samme netværk som dig følge med i din internettrafik.

Benytter du dig af Tor-browseren, forbindes du ikke direkte med den hjemmeside du besøger. I stedet sendes du først igennem en række servere på Tor-netværket. Her er datastrømmen mellem hvert led krypteret, så ingen udefrakommende kan følge med.

De flere lag gør det muligt ikke alene at omgå tracking, men også at omgå eventuel statslig blokering af internettet (som vi kender det fra eks. Kina.)

Tor-browseren kan downloades her)

I januar 2019 blev en liste med over 773 millioner emails og tilhørende adgangskoder udbredt på et populært hacker-forum. Selv om samlingen af lækkede informationer er rekordstort, er lignende datalæk intet usædvanligt. Store samlinger af hackede adgangskoder knyttet til mailkonti deles flere gange årligt på nettet.

(Er din email eller adgangskode blevet offentliggjort på nettet? Tjek her eller her!)

Vi bruger adgangskoder hele tiden, på flere forskellige platforme. Email, sociale medier, netbank… JustEat. Med så mange konti kan man være tilbøjelig til at bruge de samme adgangskoder igen og igen. Men som det ovenstående eksempel viser, betyder det en relevant sikkerhedsrisiko.

Når først din email-adresse og din adgangskode er endt i hænderne på hackere, kan alle dine internetkonti være kompromitteret, hvis du bruger den samme adgangskode.

Hvis man skal have forskellige, stærke og unikke kodeord til hver enkel brugerkonto, kan man nemt ende med at snuble over sin egen hukommelse (eller mangel på samme.)

Et af de bedste muligheder i den forbindelse, er at benytte sig af en såkaldt password-manager.

Password-manager: KEEPASSXC

KeePassXC er en password-manager, der gør det muligt at gemme brugernavne og adgangskoder i en lokal, krypteret database, beskyttet af en ‘master’-adgangskode.

Programmet indeholder en kode-generator, der kan lave stærke, unikke og tilfældigt genererede adgangskoder.

Download programmet (til macOS, Windows eller Linux) her, og følg henvisningerne her.

Ved hjælp af programmer som KeePassXC, behøver du ikke selv kunne huske dine kodeord. Det gør programmet for dig. Som nævnt ovenfor vil alle dine adgangskoder være krypteret og låst med en selvvalgt ‘master’-adgangskode. Denne hovednøgle vil give fri adgang til alle de adgangskode du har gemt. Derfor er det vigtigt, at dit ‘master’-password er unikt og ikke mindst stærkt.

Når hjemmesider opfordrer til at bruge stærke adgangskoder, lægger de typisk vægt på variation i de tegn man bruger. I stedet for at skulle bakse med Store Bogstaver, små bogstaver, tal OG specialtegn i en kombination, du aldrig helt kan huske, kan du i stedet benytte dig af den såkaldte Diceware-teknik.

Adgangskoder: DICEWARE

Diceware er en teknik til at udvikle tilfældigt genererede adgangskoder, der udover at være stærke, også er nemme at huske. Det eneste du har brug for, er en håndfuld terninger, en computer, og noget at skrive med.

Udgangspunktet for Diceware-teknikken, er en lang liste med ord, der hver især er tilknyttet en talkombination. Eksempelvis er ordet ‘deadline’ tilknyttet tallet ‘16433’, og ‘guldregn’ tilknyttet ‘26351’. (Diceware ordlistenfindes her på dansk eller her på engelsk.)

Systemet fungerer således:

- Slå fem terninger (eller én terning fem gange).

- Noter tallene.

- Find talkombinationen i ordlisten.

- Noter det korresponderende ord.

- Gentag fem gange.

Ikke alene er et kodeord udviklet med denne teknik relativt nemt at huske, det er også stærkt.

Diceware ordlisten indeholder 7776 forskellige ord. Det vil sige, at en fem ord lang adgangskode er én af i alt 7776 x 7776 x 7776 x 7776 x 7776 forskellige kombinationer. Det er rundt regnet 2,8 x 10^19, altså 28.000.000.000.000.000.000. Med så mange muligheder vil det være uhyre tidskrævende, selv for PET, at bryde din kryptering. Også selvom de ved, at du bruger Diceware.

OBS! En adgangskode kan være nok så stærk, men hvis ikke du låser dit udstyr, er den ligegyldig. Så når du forlader din computer, så husk at logge ud. Også når du bare lige skal hente en kop kaffe.

KORT NOTITS OM ‘FACE UNLOCK’

Flere nyere telefoner tilbyder funktionen Face Unlock, hvor din telefon kan låses op vha. dit ansigt. Selvom det virker smart, har det i flere tilfælde vist at være usikkert. En række videoer på internettet har vist, hvordan Face Unlock funktionen kan snydes med et billede af ejerens ansigt. Printet, eller på en anden telefons skærm. Læs mere om det her eller her, eller se det ske her eller her. Helt ærligt, bare lad være.

I midt oktober 2019 blev 6 russiske forskellige journalister ofre for en række politirazziaer indenfor 48 timer af hinanden. Her beslaglagde russisk politi computere, telefoner, dokumenter og bankkort tilhørende journalisterne. Nogle af dem var kendt for bl.a. at have dækket nationale anti-korruptionssager.

Sikker omgang med kommunikation, webtrafik og stærke adgangskoder kan gøre underværker, men hvis din computer eller smartphone ender i hænderne på de forkerte, kan tiden være spildt.

Hvis andre får adgang til dine enheder, er det relativt nemt at læse eller kopiere filerne på din harddisk, inklusiv kontakter, beskeder, opkaldslister, mails, dokumenter og billeder. Det kan både umuliggøre din fortsatte research i en sag, eller afsløre dine kilder. Med mindre du har taget de fornødne forholdsregler. Her gælder det kryptering af dine filer.

Heldigvis er det relativt enkelt.

Det er især enkelt, når det gælder kryptering af smartphones eller tablets.

Hvis du har en iPhone (3GS eller nyere) eller en iPad, og enheden er beskyttet af en adgangskode, er dine filer allerede krypteret. Android-enheder er ikke som udgangspunkt krypteret, men det er ganske enkelt at kryptere den, ved at gå ind i ‘Settings > Security > Encrypt phone’. Processen tager omkring en time, og telefonen skal være fuldt opladet og sat til laderen.

Det er også muligt at kryptere hele din computers harddisk.

Her er der igen gode nyheder til brugere af Apple-enheder. Nyere MacBooks har programmet FileVault installeret, der gør Full-Disk Encryption let som en leg.

På en Windows-computer er det lidt mere kompliceret, men ikke som sådan svært. Her kan man benytte sig af programmet Veracrypt.

Kryptering: VERACRYPT

VeraCrypt er et krypteringsprogram, der gør det muligt at kryptere filer eller hele mapper.

Med VeraCrypt kan man også kryptere hele sin harddisk, og gøre alle dine filer utilgængelige for enhver, der ikke kender din adgangskode. (Inklusiv dig selv, hvis du glemmer din kode!)

Installationsfilen findes her og guide til installation og brug findes her.

Både med VeraCrypt og med FileVault er det vigtigt at danne en Recovery Key, så du kan få adgang til dine filer, hvis harddisken eller boot-programmet på en eller anden måde beskadiges. Gendannelses-nøglen kan du gemme på et eksternt drev (eks. en USB-nøgle) eller brænde som en CD.

OBS! Husk (naturligvis) at benytte stærke adgangskoder, når du krypterer din harddisk.

Ovenfor har vi præsenteret en række relativt nemme værktøjer, man kan benytte sig af for at styrke sin daglige digitale sikkerhed. Det er til gengæld vigtigt at pointere, at denne guide kun ridser overfladen. Det er nødvendigt, at vi til stadighed lærer mere om informationssikkerhed i en teknologisk verden, der konstant udvikler sig.

For at lære mere om digital sikkerhed fra et journalistisk udgangspunkt anbefaler vi bogen ‘Cryptoguide for Journalister: Håndbog i Digitalt Selvforsvar’ af Freja Wedenborg, journalist, foredragsholder og gæsteunderviser i digital kildebeskyttelse.

Andre kilder til videre undersøgelse:

– EFF’s Surveillance Self-Defense: Tips, Tools and How-tos for Safer Online Communications

– ICJ – Infosec for journalists: (downloader automatisk)